|

|

Menu

|

|

Accueil Accueil |

|

Hébergement Hébergement |

| |

|

Webcams Webcams |

| |

|

News News |

| |

|

Rubriques Rubriques |

| |

|

Outils Réseaux Outils Réseaux |

| |

|

Multimédias Multimédias |

| |

|

Downloads et Liens Downloads et Liens |

| |

|

Discussions Discussions |

| |

|

Utilisateurs Utilisateurs |

| |

|

Analyse Analyse |

| |

|

Outils WEB Outils WEB |

| | |

|

|  |

Hakin9 - magazine sur la sécurité disponible

Transmis par Buzz le 03 September 2004 à 21:39:40 CEST (920 lectures)

Sujet Sécurité

|

paulina writes: "Dans le numéro 4-2004 de Hakin9 :

paulina writes: "Dans le numéro 4-2004 de Hakin9 :

* Technique du dépassement de pile sous Linux x86,

* Faiblesses et abus du service Usenet,

* Création d'un exploit distant pour le système Windows 2000,

* Éviter la reconnaissance du système d'exploitation sous Linux, FreeBSD et OpenBSD.

Sur le CD une nouvelle version de distribution Hakin9 Live avec l'interface graphique améliorée (xfce). Traditionnellement sur le CD vous trouverez plusieurs outils, documentation et tutoriels pour les articles "Abus du service Usenet" et "Dépassement de pile sous Linux x86".

Visitez le site : www.hakin9.org/fr et téléchargez l'article "Dépassement de pile sous Linux x86"

"

|

|

(Suite... | Score: 0)

|

|

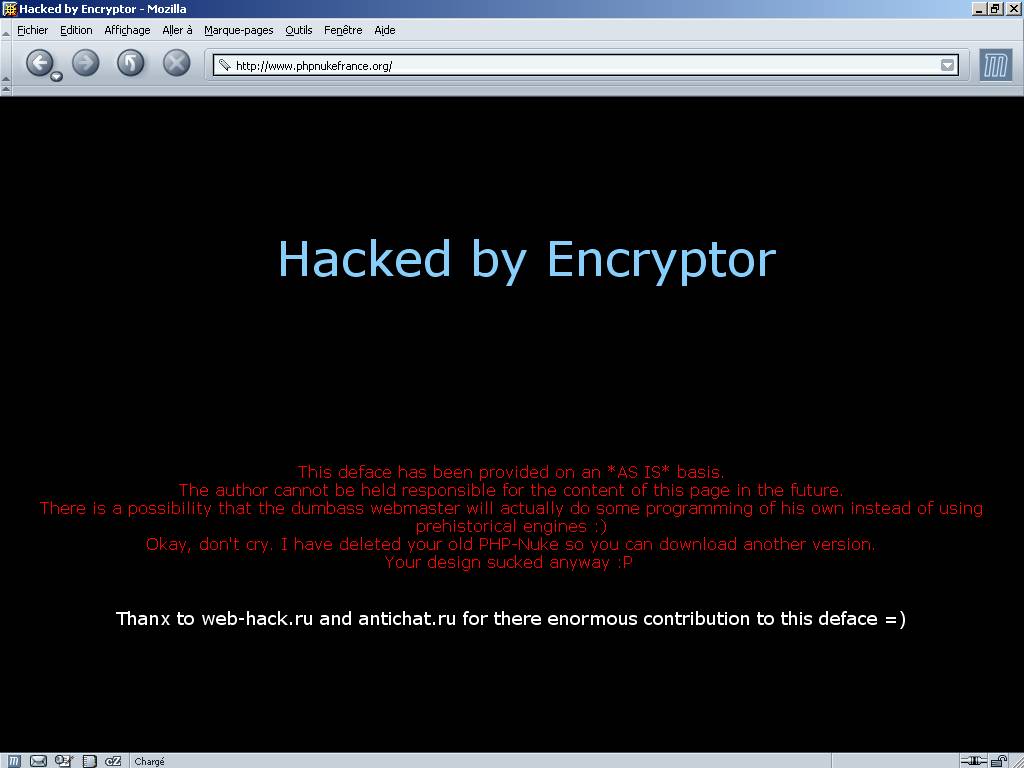

Le site officiel de PHP-Nuke FRANCE attaqué

Transmis par Buzz le 14 August 2004 à 14:42:37 CEST (1358 lectures)

Sujet Sécurité

|

Aujourd'hui 14 Août 2004, voilà ce qu'on pouvait voir en consultant le site officiel de PHP-Nuke FRANCE, www.phpnukefrance.org:

Aujourd'hui 14 Août 2004, voilà ce qu'on pouvait voir en consultant le site officiel de PHP-Nuke FRANCE, www.phpnukefrance.org:

Le site officiel des utilisateurs français de PHP-Nuke défacé ... comme quoi personne n'est à l'abri.

|

|

(Suite... | Score: 0)

|

|

Virus Sasser, suite

Transmis par Buzz le 03 May 2004 à 21:07:47 CEST (883 lectures)

Sujet Sécurité

|

Sasser, alias W32.Sasser.B.Worm le virus informatique qui ravage les ordinateurs depuis hier est une variante de W32.Sasser.Worm. Il tente d'exploiter la vulnérabilité LSASS décrite dans le Bulletin de sécurité MS04-011 de Microsoft, et se propage en scannant des adresses IP choisies de façon aléatoire, à la recherche de systèmes vulnérables.

Sasser, alias W32.Sasser.B.Worm le virus informatique qui ravage les ordinateurs depuis hier est une variante de W32.Sasser.Worm. Il tente d'exploiter la vulnérabilité LSASS décrite dans le Bulletin de sécurité MS04-011 de Microsoft, et se propage en scannant des adresses IP choisies de façon aléatoire, à la recherche de systèmes vulnérables.

Toutes les infos pour lutter contre ce ver informatique sur le site de Symantec Security Response.

A noter que ce virus n'infecte que les machines fonctionnant sous Windows 2000, XP et 2003

|

|

(Suite... | Score: 0)

|

|

Virus: la version B du ver Sasser semble monter en puissance

Transmis par Buzz le 02 May 2004 à 20:51:22 CEST (814 lectures)

Sujet Sécurité

|

La nouvelle version du virus informatique internet Sasser, le Sasser B, s'est propagée durant le week-end du 1er mai en profitant d'une faille signalée le 14 avril par Microsoft dans plusieurs versions de Windows, dont la diffusion pourrait s'amplifier à la reprise du travail, lundi.

La nouvelle version du virus informatique internet Sasser, le Sasser B, s'est propagée durant le week-end du 1er mai en profitant d'une faille signalée le 14 avril par Microsoft dans plusieurs versions de Windows, dont la diffusion pourrait s'amplifier à la reprise du travail, lundi.

Le virus affectait dimanche 3,17% des ordinateurs dans le monde selon un pointage effectué par la société anti-virus Panda Software (pointage effectué le 02/05/2004 vers 17h00 GMT). Selon elle, le niveau d'alerte de ce virus est actuellement de couleur orange.

Les cinq pays les plus touchés sont, selon le site internet de Panda Software, le Honduras, les Emirats Arabes Unis, Panama, l'Estonie et Taïwan.

Selon le pointage de l'éditeur américain d'anti-virus Symantec, l'étendue géographique de la dissémination du virus a été qualifié de moyenne.

Du type "ver", le virus utilise une faille dans les systèmes d'exploitation Windows 2000, Windows Server 2003 et Windows XP et se propage sans passer par le courrier électronique mais simplement si un ordinateur est connecté à internet. Les autres systèmes d'exploitation de Windows, Linux et Macintosh n'ont pas été touchés.

Le ver tente d'exploiter un trou de sécurité signalé par le géant de l'informatique Microsoft, dans son bulletin d'information en date du 13 avril. Des correctifs ont été mis à disposition dans la foulée sur le site de microsoft et sont téléchargeables sur des sites d'anti-virus.

Symantec précise que ce nouveau virus n'entraîne pas de véritables dégâts dans les systèmes informatiques, mais uniquement des retards et des lenteurs dans l'exécution des ordres donnés aux ordinateurs.

"Il est exagéré de dire que des millions d'ordinateurs ont été infectés", a indiqué à l'AFP le directeur technique de Microsoft France Bernard Ourghanlian. Il a cependant reconnu qu'après un début assez lent samedi, le virus est monté en puissance dimanche. Ce responsable redoute que Sasser connaisse une nouvelle flambée lundi à la reprise du travail, "spécialement dans les PME qui redémarrent leurs systèmes sans précaution".

Le spécialiste russe de la sécurité informatique, Kasperski, craignait de son côté une épidémie majeure du virus, compte tenu des caractéristiques de ce "ver" dont la vitesse de propagation devrait être multipliée à la reprise du travail lundi.

La firme finlandaise F-Secure (sécurité sur internet) s'inquiétait aussi de la rapidité de propagation de ce virus, qui pourrait, selon elle, déjà avoir infecté des millions d'ordinateurs à travers le monde.

"Nous ne savons pas quelle sera l'ampleur de cela, mais nous nous attendons à ce que les choses deviennent bien pires lundi, quand les gens apporteront leurs ordinateurs portables au bureau, après le week-end", a déclaré à l'AFP Mikko Hyppoenen chef de la recherche anti-virus chez F-Secure.

"Nous enregistrons actuellement plusieurs attaques par minute sur les pots de miel, c'est à dire les machines non protégées mises sur le réseau pour surveiller l'activité virale", a de son côté indiqué le responsable de Microsoft, qui a ajouté que la France, ainsi que plusieurs pays d'Asie du sud-est, semblait avoir été particulièrement touchée.

Il a cependant indiqué que les correctifs mis en ligne par Microsoft ont été téléchargés à plusieurs dizaines de millions d'exemplaires, ce qui avait d'ailleurs entraîné à la mi-avril la saturation momentanée des serveurs Microsoft.

"Nous avons bon espoir que l'extension de ce virus-ci sera limitée par les nombreuses précautions prises", a-t-il indiqué.

"Il n'est pas possible de chiffrer l'extension du virus, encore moins le coût des dégâts qu'il aura infliger", a indiqué M. Ourghanlian, en rappelant que "beaucoup d'entreprises n'avouent jamais qu'elles ont été infectées".

Source: AFP

|

|

(Suite... | Score: 0)

|

|

La réputation de fiabilité des systèmes Linux mise à mal

Transmis par Buzz le 22 February 2004 à 22:23:25 CET (824 lectures)

Sujet Sécurité

|

Trois failles de sécurité ont été découvertes et aussitôt corrigées, dans les systèmes d'exploitation à base de noyau Linux. Parallèlement, une étude britannique révèle que les serveurs Linux sont de plus en plus percés par des attaques à distance.

Trois failles de sécurité ont été découvertes et aussitôt corrigées, dans les systèmes d'exploitation à base de noyau Linux. Parallèlement, une étude britannique révèle que les serveurs Linux sont de plus en plus percés par des attaques à distance.

Trois nouvelles failles de sécurité ont été décelées dans les principaux noyaux Linux. Elles pourraient être exploitées par un utilisateur malintentionné pour s'accaparer les privilèges administrateur, aussi bien sur des serveurs que des postes clients.

Deux des vulnérabilités concernent la manière dont le Kernel contrôle la mémoire du système. Selon la société polonaise iSEC Security Research qui les a découvertes, elles touchent les versions en cours de Linux (2.2 à 2.2.25, 2.4 à 2.4.24 et 2.6 à 2.6.2). La troisième faille intervient au niveau de la gestion des cartes vidéo Rage 128 d'ATI Technologie. Dans tous les cas, l'exploitation de ces trous de sécurité nécessite de disposer d'un accès physique à la machine. Il ne s'agit pas de prise de contrôle à distance.

Parce que des systèmes Linux équipent de plus en plus fréquemment des serveurs partagés, les failles qui permettent à un utilisateur d'accroître ses privilèges sont à prendre au sérieux. Cependant elles ne sont pas aussi critiques que celles autorisant la prise de contrôle d'ordinateurs à distance, a-t-il tenu à préciser. Aussitôt découvertes, ces failles ont été résorbées. Les distributeurs d'OS à base de noyau Linux, dont Suse, Red Hat ou Debian ont ainsi chacun publié leurs correctifs. De leur côté, les responsables du noyau Linux ont mis en ligne la version 2.2.25 du Kernel, qui corrige également ces vulnérabilités.

Si ces failles nécessitent donc un accès physique au poste, une étude de la société de sécurité informatique britannique mi2g estime que "Linux est devenu, pour la première, fois l'OS serveur le plus percé à jour par des attaques distantes, alors que le nombre d'intrusions réussies contre les serveurs basés sur Windows se sont réduites graduellement, sur les dix derniers mois."

L'analyse, publiée en janvier, a été menée sur des parcs informatiques gouvernementaux et privés, majoritairement équipés de serveurs Windows. Elle a recensé 13.654 attaques réussies sur des serveurs Linux, contre 2.005 sur des plates-formes Windows.

L'étude de mi2g conclut alors que les systèmes d'exploitation pour serveurs les plus sûrs au monde sont ceux de la famille BSD (Berkeley Software Distribution), dérivés de la version d'Unix développée à l'université californienne de Berkeley dont le code est ouvert, ainsi que Mac OS X, le système équipant les ordinateurs d'Apple.

Source: ZDNet

|

|

(Suite... | Score: 0)

|

|

le virus Mydoom sature Internet

Transmis par Buzz le 30 January 2004 à 22:28:19 CET (867 lectures)

Sujet Sécurité

|

Nouvelle épidémie en vue pour les systèmes Windows avec ce virus-ver "multitâche": il sature les réseaux, ouvre une porte dérobée sur les postes clients et est programmé pour lancer une attaque groupée contre le site de SCO.

Nouvelle épidémie en vue pour les systèmes Windows avec ce virus-ver "multitâche": il sature les réseaux, ouvre une porte dérobée sur les postes clients et est programmé pour lancer une attaque groupée contre le site de SCO.

Les ordinateurs fonctionnant avec Windows font face à leur deuxième épidémie de virus-ver en moins de 15 jours. Le parasite se prénomme cette fois Mydoom, alias Novarg ou encore Mimail.R. Une énième variante du virus Mimail découvert en août 2003.

Détecté le 26 janvier, Mydoom est un "mass mailer" qui se repand très rapidement sur les réseaux en les saturant.

En plus de transiter classiquement par les messageries de courrier électronique, Mydoom emprunte également le réseau d'échange "peer-to-peer" Kazaa. Il se copie dans le répertoire de partage de fichiers de Kazaa sur les machines qu'il infecte. Et prend alors les noms de fichiers suivants: nuke2004, office_crack, rootkitXP, strip-girl-2.0bdcom_patches, activation_crack, icq2004-final ou winamp. Des fichiers à ne surtout pas ouvrir, au risque de contaminer son ordinateur.

Ce virus peut donc également prendre la forme d'un e-mail, avec pour objet: "Error, Status, Server Report, Mail Transaction Failed, Mail Delivery System, hello ou hi". Le corps du message, toujours en anglais, varie; exemple: «Mail transaction failed. Partial message is available». Bien entendu, Mydoom est dissimulé dans la pièce jointe qui accompagne le message. Son nom peut varier comme son extension ? .zip, .bat, .exe, .pif, .cmd, .scr ? mais son poids reste fixe: 22,528 octets.

Comme souvent, il suffit de ne pas ouvrir cette pièce jointe pour que le virus demeure inactif. Dans le cas contraire, il contaminera la machine en commençant par chercher des adresses e-mails dans divers emplacements. Enfin, grâce à son propre moteur d'envoi de courrier (protocole SMTP), Mydoom se postera de lui-même vers l'ensemble des contacts trouvés.

Il se copie également dans le répertoire "Windows System" avec le nom de fichier "taskmon.exe", et modifie la base de registre pour être lancé à chaque démarrage du système.

S'il ne détruit aucune donnée sur le disque dur, Mydoom n'est est pas moins dangereux. Outre la saturation des réseaux qu'il peut entraîner au niveau d'un serveur d'e-mails, il installe également sur le poste client une porte dérobée ("backdoor"). Le système contaminé devient alors accessible à distance; une personne malintentionnée a les mains libres pour en prendre le contrôle ou y exécuter du code.

Un virus politique

Mais Mydoom n'est pas un mass-mailer comme un autre. "Il semble que ce ver ait une vocation politique", commente Eugenio Correnti, directeur technique de F-Secure France. Car il est également programmé pour lancer une attaque par déni de service (DDOS) à l'encontre du site de l'éditeur SCO. Ce type d'attaque a pour principe de saturer les serveurs hébergeant le site en lui envoyant un grand nombre de requêtes depuis la multitude d'ordinateurs infectés.

Rappelons que SCO Group défraye la chronique judicaire en affirmant détenir des droits de propriété intellectuelle sur du code Unix présent dans le noyau Linux. L'attaque par déni de service est programmée pour la date du 1er février 2004 et jours suivants. Le virus a quant à lui une fin de vie fixée au 12 février.

Source: ZDNet France

|

|

(Suite... | Score: 0)

|

|

Failles de sécurité chez Microsoft Windows

Transmis par Buzz le 17 October 2003 à 00:43:03 CEST (900 lectures)

Sujet Sécurité

|

C'est l'automne, les feuilles commencent déjà à tomber. Chez Microsoft ce sont les vulnérabilités qui tombent. Un véritable hécatombe puisque ce n'est pas moins de sept failles de sécurité qui viennent d'être publiées par Microsoft.

C'est l'automne, les feuilles commencent déjà à tomber. Chez Microsoft ce sont les vulnérabilités qui tombent. Un véritable hécatombe puisque ce n'est pas moins de sept failles de sécurité qui viennent d'être publiées par Microsoft.

Vulnérabilité critique Windows Authenticode:

Une vulnérabilité critique de la technologie Authenticode, qui permet aux utilisateurs de vérifier l?identité de l?auteur d?un contrôle ActiveX, vient d?être découverte.

Cette faille peut permettre à un contrôle ActiveX d?être téléchargé et installé sans que l?utilisateur soit prévenu par une boîte de dialogue.

Un agresseur peut exploiter cette vulnérabilité en convainquant ses victimes de visiter un site Web, ou en leur envoyant un Email au format HTML spécialement conçu.

Dans les 2 cas, il pourra ainsi installer et exécuter un contrôle ActiveX sur les systèmes visés, avec les mêmes permissions que leurs utilisateurs, et sans avertissement préalable.

Les versions suivantes de Windows sont vulnérables:

Windows NT Workstation 4.0, Service Pack 6a

Windows NT Server 4.0, Service Pack 6a

Windows NT Server 4.0, Terminal Server Edition, Service Pack 6

Windows 2000, Service Pack 2, Service Pack 3, et Service Pack 4

Windows XP Gold, Service Pack 1

Windows XP 64-bit Edition

Windows XP 64-bit Edition Version 2003

Windows Server 2003

Windows Server 2003 64-bit Edition

Plus d'informations et téléchargement du patch :

http://www.microsoft.com/.../.../default.asp?url=/technet/security/bulletin/MS03-041.asp

Vulnérabilité critique Windows 2000 / ActiveX:

Une faille de sécurité critique vient d?être découverte dans le contrôle ActiveX "Local Troubleshooter" (Tshoot.ocx).

Celui-ci contient en effet un "buffer overflow" pouvant permettre à un agresseur d?exécuter le code de son choix sur le système de ses victimes.

Celui-ci devra pour cela les convaincre de visiter un site Web ou leur envoyer un Email au format HTML spécialement conçu.

Le contrôle ActiveX "Local Troubleshooter" étant installé par défaut sur Windows 2000, ce système d?exploitation (Service Pack 2, 3, et 4) est vulnérable à ce type d?attaque.

Plus d'informations et téléchargement du patch :

http://www.microsoft.com/.../.../default.asp?url=/technet/security/bulletin/MS03-042.asp

Vulnérabilité critique Windows / Messenger Service:

Une vulnérabilité critique vient d?être découverte dans le "Messenger Service".

En effet, celui-ci ne valide pas correctement la longueur des messages avant de les transmettre au "buffer" alloué.

Cette faille de sécurité peut être exploitée par un agresseur afin de "planter" le service Messenger, ou d?exécuter le code de son choix, avec les permissions de l?utilisateur, sur le système visé.

Il pourra ainsi installer des programmes, visualiser, modifier ou détruire des données, et créer de nouveaux comptes avec des permissions complètes ?

Les versions suivantes de Windows sont vulnérables:

Windows NT Workstation 4.0, Service Pack 6a

Windows NT Server 4.0, Service Pack 6a

Windows NT Server 4.0, Terminal Server Edition, Service Pack 6

Windows 2000, Service Pack 2, Service Pack 3, et Service Pack 4

Windows XP Gold, Service Pack 1

Windows XP 64-bit Edition

Windows XP 64-bit Edition Version 2003

Windows Server 2003

Windows Server 2003 64-bit Edition

Plus d'informations et téléchargement du patch :

http://www.microsoft.com/.../.../default.asp?url=/technet/security/bulletin/MS03-043.asp

Faille critique "Windows Help and Support Center":

Une vulnérabilité, générée par l?existence d?un tampon non-vérifié ("unchecked buffer") dans un fichier associé au protocole HCP, vient d?être découverte dans la fonctionnalité "Windows Help and Support Center".

Un agresseur peut exploiter cette faille de sécurité en forgeant une URL, qui, lorsque cliquée par un utilisateur, pourra exécuter le code choisi par celui-ci dans le contexte de sécurité "Local Computer".

Cette URL peut être hébergée sur une page Web, ou envoyée directement via un Email au format HTML.

Toutes les versions de Windows sont vulnérables:

Windows Millennium Edition

Windows NT Workstation 4.0, Service Pack 6a

Windows NT Server 4.0, Service Pack 6a

Windows NT Server 4.0, Terminal Server Edition, Service Pack 6

Windows 2000, Service Pack 2, Service Pack 3, et Service Pack 4

Windows XP Gold, Service Pack 1

Windows XP 64-bit Edition

Windows XP 64-bit Edition Version 2003

Windows Server 2003

Windows Server 2003 64-bit Edition

Plus d'informations et téléchargement du patch :

http://www.microsoft.com/.../.../default.asp?url=/technet/security/bulletin/MS03-044.asp

Faille Windows / ListBox & ComboBox:

Une vulnérabilité vient d?être découverte, générée par l?existence d?un "buffer overrun" dans le fichier User32.dll, utilisé par une fonction appelée par les contrôles ListBox et ComboBox.

En effet, cette fonction ne valide pas correctement les paramètres envoyés par un message Windows spécialement conçu.

Les messages Windows permettent aux processus interactifs de réagir aux événements utilisateur (frappes clavier ou mouvements de souris), et de communiquer avec d?autres processus interactifs.

Un message Windows spécialement conçu peut ainsi faire en sorte que les contrôles ListBox ou ComboBox exécute un code arbitraire.

Les versions suivantes de Windows sont vulnérables:

Windows NT Workstation 4.0, Service Pack 6a

Windows NT Server 4.0, Service Pack 6a

Windows NT Server 4.0, Terminal Server Edition, Service Pack 6

Windows 2000, Service Pack 2, Service Pack 3, et Service Pack 4

Windows XP Gold, Service Pack 1

Windows XP 64-bit Edition

Windows XP 64-bit Edition Version 2003

Windows Server 2003

Windows Server 2003 64-bit Edition

Plus d'informations et téléchargement du patch:

http://www.microsoft.com/.../.../default.asp?url=/technet/security/bulletin/MS03-045.asp

Vulnérabilité critique Exchange Server 5.5 et 2000:

Deux failles de sécurité viennent d?être découvertes dans Exchange Server:

Dans Exchange Server 5.5, une vulnérabilité existe dans le service Internet Mail, qui peut permettre à un agresseur non-authentifié de ce connecter au port SMTP d?un serveur Exchange et d?émettre une requête qui consommera une grande quantité de mémoire.

Ce type d?attaque peut entraîner le "plantage" du service Internet Mail, ou empêcher le fonctionnement du serveur pour cause de mémoire insuffisante.

Une faille similaire existe dans Exchange Server 2000, mais, si la requête émise par l?agresseur est soigneusement conçue, elle peut en outre permettre à celui-ci d?exécuter le code de son choix dans le contexte de sécurité du service SMTP.

Plus d'informations et téléchargement du patch :

http://www.microsoft.com/.../.../default.asp?url=/technet/security/bulletin/MS03-046.asp

Faille de sécurité Exchange 5.5 / OWA:

Une vulnérabilité de type "cross-site scripting" résulte de la manière dont Outlook Web Access gère l?encodage HTML dans le formulaire de création de nouveaux messages.

Un agresseur peut exploiter cette faille de sécurité en convainquant un utilisateur de cliquer sur un lien hypertexte, générant ainsi l?exécution d?un script.

Si ce dernier s?exécute dans le contexte de sécurité de l?utilisateur, le code malicieux pourra permettre à cet agresseur d?accéder à toutes les données du serveur Outlook Web Access auquel accède l?utilisateur.

Notez que Exchange Server 2000 et Exchange Server 2003 ne sont pas affectés par cette vulnérabilité.

Plus d'informations et téléchargement du patch :

http://www.microsoft.com/.../.../default.asp?url=/technet/security/bulletin/MS03-047.asp

Source: ECHU.ORG.

|

|

(Suite... | Score: 0)

|

|

Top 10 failles de sécurrité Windows , Unix

Transmis par Buzz le 14 October 2003 à 07:41:49 CEST (945 lectures)

Sujet Sécurité

|

fx writes: "Le site WWW.SANS.ORG a publié les 10 points les plus vulrénrable des systèmes d'exploitations Windows et Unix, par ordre croissant.

fx writes: "Le site WWW.SANS.ORG a publié les 10 points les plus vulrénrable des systèmes d'exploitations Windows et Unix, par ordre croissant.

Top 10 pour Windows:

W1 Internet Information Services (IIS)

W2 Microsoft SQL Server (MSSQL)

W3 Windows Authentication

W4 Internet Explorer (IE)

W5 Windows Remote Access Services

W6 Microsoft Data Access Componens (MDAC) W7 Windows Scripting Host (WSH)

W8 Microsoft Outlook Outlook Express

W9 Windows Peer to Peer File Sharing (P2P) W10 Simple Network Management Protocol (SNMP)

Top 10 Pour Unix:

U1 BIND Domain Name System

U2 Remote Procedure Calls (RPC)

U3 Apache Web Server

U4 General UNIX Authentication Accounts with No Passwords or Weak Passwords

U5 Clear Text Services

U6 Sendmail

U7 Simple Network Management Protocol (SNMP)

U8 Secure Shell (SSH)

U9 Misconfiguration of Enterprise Services NIS/NFS

U10 Open Secure Sockets Layer (SSL)

Vous savez maintenant quels sont les points les plus sensibles de votre réseau, il ne vous reste plus qu'à les sécuriser. "

|

|

(Suite... | Score: 0)

|

|

Nouvelle menace sur les systèmes Windows

Transmis par Buzz le 13 September 2003 à 11:36:01 CEST (829 lectures)

Sujet Sécurité

|

Chez Microsoft, les alertes de sécurité se suivent et se ressemblent. L'éditeur a en effet signalé, le 10 septembre 2003, la découverte d'une nouvelle faille affectant les dernières versions de Windows, soit NT 4.0, 2000, XP et Server 2003.

Chez Microsoft, les alertes de sécurité se suivent et se ressemblent. L'éditeur a en effet signalé, le 10 septembre 2003, la découverte d'une nouvelle faille affectant les dernières versions de Windows, soit NT 4.0, 2000, XP et Server 2003.

L'exploitation de cette faille permettrait à une personne malintentionnée de prendre le contrôle total d'une machine, avec toutes les conséquences fâcheuses que cela implique.

Microsoft recommande vivement à tous les utilisateurs des systèmes concernés d'appliquer au plus vite les correctifs ad hoc, téléchargeables sur le site de l'éditeur, c'est à dire Windows Update.

Le bulletin d'alerte de Microsoft concerne en fait trois failles différentes, dont l'une concerne le service RPC (remote procedure call ou appel de procédure à distance). Celui-ci avait déjà fait l'objet d'une faille de sécurité en juillet dernier, laquelle avait été par la suite exploitée par le ver Blaster.

Les experts en sécurité prévoient donc l'apparition imminente de nouveaux virus similaires sur Internet.

Source: VNUNET France

|

|

(Suite... | Score: 0)

|

|

Attention: nouveau vers Sobig-F sur Internet

Transmis par Buzz le 23 August 2003 à 10:04:33 CEST (845 lectures)

Sujet Sécurité

|

D'après l'éditeur d'antivirus britannique Central Command, le virus Sobig version F préparait le terrain à une prochaine version qui choisirait le 11 septembre pour attaquer le réseau des réseaux dans un immense Démenti de Service Distribué, un DDoS.

D'après l'éditeur d'antivirus britannique Central Command, le virus Sobig version F préparait le terrain à une prochaine version qui choisirait le 11 septembre pour attaquer le réseau des réseaux dans un immense Démenti de Service Distribué, un DDoS.

En gros, bloquer internet. Sobig F, découvert le 19 août dernier aurait déjà infecté des millions de systèmes.

Comme toujours ne pas télécharger des pièces jointes d'un E-Mail inconnu.

Source: www.zataz.com

|

|

(Suite... | Score: 0)

|

|

Attaque de masse sur Internet: suite

Transmis par Buzz le 16 August 2003 à 10:06:25 CEST (1137 lectures)

Sujet Sécurité

|

Le virus informatique "LovSan", qui a attaqué depuis lundi des centaines de milliers d'ordinateurs équipés des systèmes d'exploitation Windows 2000 ou XP de Microsoft, semble faiblir, selon un expert informatique du FBI (police fédérale).

Le virus informatique "LovSan", qui a attaqué depuis lundi des centaines de milliers d'ordinateurs équipés des systèmes d'exploitation Windows 2000 ou XP de Microsoft, semble faiblir, selon un expert informatique du FBI (police fédérale).

"Le taux d'infection a commencé à baisser, ce qui est une bonne nouvelle", a déclaré James Farnan, un responsable de la division de cybercriminalité du FBI, sur la chaîne américaine NBC.

Des dizaines de milliers de sociétés, de services publics et d'ordinateurs individuels ont été déjà frappés par ce virus de type "ver" --ainsi qualifié car il s'immisce seul dans les systèmes informatiques sans intervention humaine. Il prend les noms de "LovSan", "MSBlast" ou"Blaster".

"Son mode d'agression a été très rapide et très expansif, surtout au début", a souligné M. Farnan.

Le virus provoque des redémarrages à répétition de l'ordinateur infecté sans toutefois s'en prendre au disque dur.

Les autorités américaines recherchent activement les auteurs de ce virus. "Nous avons fait appel aux autorités des Etats, des agences fédérales ainsi que du nouveau ministère de la Sécurité intérieure, qui va travailler avec nous sur cette affaire", a encore précise le responsable du FBI.

Source: AFP

|

|

(Suite... | Score: 4.5)

|

|

Attaque de masse sur Internet

Transmis par Buzz le 15 August 2003 à 22:30:54 CEST (596 lectures)

Sujet Sécurité

|

Le virus (worm RPC/DCOM) utilisant une faille RPC/DCOM (Appel de procédure distante) de Windows frappe depuis quelque jour Internet. Le point culminant devrait être les 15 et 16 Août. Ce virus, infectent les machines sous Windows NT, 2000, XP et 2003 Server.

Le virus (worm RPC/DCOM) utilisant une faille RPC/DCOM (Appel de procédure distante) de Windows frappe depuis quelque jour Internet. Le point culminant devrait être les 15 et 16 Août. Ce virus, infectent les machines sous Windows NT, 2000, XP et 2003 Server.

L'objectif étant de transformer les PC infectés en véritable "zombie" afin qu'elles attaquent le site de Windows Update par une attaque de type DoS (Deni of Service). Seulement volà, ce virus est mal codé. Il fait donc rebooter les machines attaquées. Un bug qui aurait pu être évité trés facilement. Ce code malicieux aurait alors était quasiment invisible et encore plus efficace.

A noter que le pirate peut exploiter à distance cette "porte ouverte" via une interface DCOM avec RPC, qui écoute sur le port TCP/UDP 135, et prendre ainsi le contrôle de la machine infectée. Il est donc vivement recommandé de bloquer le port 135.

Ceux qui utilisent un firewall et patché leur Windows (correctif Windows XP: Microsoft Patch WindowsXP-KB823980-x86-FRA.exe) devrait être à l'abri.

Plus d'infos sur le site de Zataz, sécurité informatique.

|

|

(Suite... | Score: 0)

|

|

Concours de piratage informatique du 6 Juillet 2003

Transmis par Buzz le 09 July 2003 à 22:17:26 CEST (501 lectures)

Sujet Sécurité

|

LONDRES, 7 juil (AFP) - Le concours de piratage informatique sur des sites web, qui devait avoir lieu ce week-end, a fait un flop, selon un expert britannique de la sécurité informatique interrogé à Londres.

LONDRES, 7 juil (AFP) - Le concours de piratage informatique sur des sites web, qui devait avoir lieu ce week-end, a fait un flop, selon un expert britannique de la sécurité informatique interrogé à Londres.

Graham Cluley, consultant au sein de Sophos, une société britannique de logiciels de sécurité informatique, a indiqué ne pas avoir noté une hausse du nombre de sites attaqués ce week-end, par rapport à la normale.

"Il y a des sites attaqués tous les jours de l'année et je n'ai pas entendu parler" d'une hausse particulière ce week-end, a-t-il déclaré à l'AFP.

Un site spécialisé dans la surveillance des cyberattaques, Zone-H, basé en Estonie, affirme au contraire que ce concours de piratage a provoqué "le pire chaos qu'on ait jamais vu dans l'histoire de l'internet" avec des centaines de sites perturbés des Pays-Bas au Brésil.

Selon ce site, "hier, le 6 juillet, doit être considéré comme la journée où a régné le pire chaos de toute l'histoire de l'internet". Zone-H rapporte avoir lui-même été attaqué.

Mais pour Graham Cluley, de Sophos, "les élucubrations, les menaces et les prédictions sur l'internet sont très fréquentes. Et parce c'est l'internet, il est très difficile de juger de leur crédibilité".

Selon cet expert, les menaces d'une attaque sur 6.000 sites dimanche ont trouvé une oreille attentive auprès des journalistes informatiques, car "c'est l'été et que l'actualité est pauvre". Mais Sophos n'a pas enregistré de hausse de la demande de la part de ses clients ce week-end.

Vendredi, aux Etats-Unis, des experts en matière de sécurité sur internet avaient mis en garde contre la possibilité d'une vague de cyberattaques le week-end lors d'un concours de piratage informatique pouvant aboutir à des dysfonctionnements sur de nombreux réseaux informatiques.

Ce concours visait à s'attaquer à 6.000 sites en l'espace de six heures.

Source AFP

|

|

(Suite... | Score: 0)

|

|

|  |

Warning: mktime() expects parameter 4 to be long, string given in /ZERVEUR/WEB/virtuelnet/blocks/block-User_Info.php on line 79

|

Infos Visiteurs

|

Adhésion: Adhésion:

Dernier: rm1 Dernier: rm1

Nouveaux: 0 Nouveaux: 0

Hier: 0 Hier: 0

Tous: 3 Tous: 3

Public en ligne: Public en ligne:

Visiteurs: Visiteurs:

Membres: Membres:

Total: 0 Total: 0

Qui est où: Qui est où:

Visiteurs: Visiteurs:

01: News

02: News

03: News

04: News

05: News

Staff en ligne: Staff en ligne:

Pas de membre staff en ligne! |

|

|

Informations Serveur

|

Date: 10 Mar 2026 Date: 10 Mar 2026

Heure: 22:52:59 Heure: 22:52:59

GMT: +0100 GMT: +0100

Domaine: Domaine:

serv2

Port: 33340 Port: 33340

Protocole: HTTP/1.1 Protocole: HTTP/1.1

CGI: CGI/1.1 CGI: CGI/1.1

Admin: Admin:

admin@virtuelnet.net

Software: Software:

Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/1.0.1t DAV/2 PHP/5.2.17

Internet Internet

IP: 10.1.222.53, 216.73.216.161

O.S:

Navigateur:

Langue:

Informations Informations

Processeur Processeur

Type de CPU: |

|

|

|

Rubriques

Rubriques

Téléchargements

Téléchargements

Votre Compte

Votre Compte

Proposer un article

Proposer un article

Top 10

Top 10

. Tous droits réservés. PHP-Nuke est un logiciel libre sous licence GNU/GPL.

. Tous droits réservés. PHP-Nuke est un logiciel libre sous licence GNU/GPL.